The Ultra-fast CMS platform "KUSANAGI"

Unleash ultra-fast speed and uncompromising security with our finely-tuned virtual machine, designed to run WordPress and other CMS with ease.

KUSANAGI 8 based on CentOS 7 and KUSANAGI 9 based on CentOS Stream / AlmaLinux OS are available.

Features

High Performance

Users can experience your website smoothly, even under high traffic loads, without a significant drop in speed.

Enhanced Security

Almost all essential security functions come ready by default.

Saving Costs

Since there is no need to scale up, cloud computing costs can be reduced.

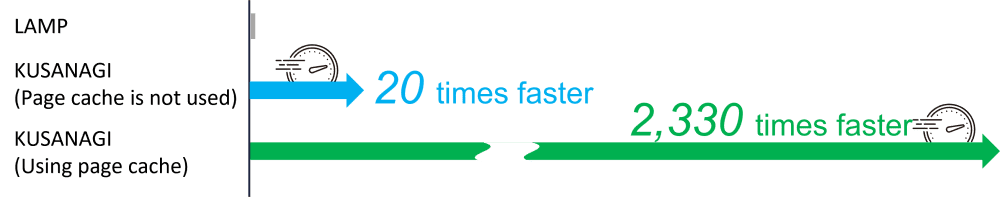

Speed is our top priority on KUSANAGI

Compared to the standard LAMP environment, the speedup is approximately 2,330 times faster when page cache is used, and approximately 20 times faster when page cache is not used.

More reasons to choose KUSANAGI

Improve User Experience and Conversions

Your website's speed improves user experience, increases page views and engagement, and enhances conversion rates.

Faster WordPress Dashboard

Admin dashboard with stress-free display speed allows you to focus on editing content and improving productivity.

Easy to start

Get started easily with a finely-tuned and secure virtual machine.

Always Up-to-Date

With continuous updates provided by the developer, Prime Strategy, you can always use the latest middleware.

KUSANAGI partners are all over the world

Partners’ Voices

Katsura Ito, Manager of Developer Experience & Evangelism at Microsoft Japan

Microsoft Japan welcomes Microsoft Azure support for Prime Strategy's ultra-fast WordPress virtual machine "KUSANAGI". The use of KUSANAGI to increase the performance value of WordPress and to be used in larger systems is in line with the Microsoft Azure market, and we believe that this will lead to a more collaborative relationship..

Yoshihiro Konno,Amazon Data Services Japan Partner Alliance general manager

We welcome the arrival of KUSANAGI for AWS at Amazon Data Services Japan. Currently, WordPress is used throughout the globe, and is growing rapidly in AWS. Presently, with the internationalization of the world’s fastest WordPress execution environment KUSANAGI (which has already achieved so much in Japan), and the offering of support in New York, Singapore, and Indonesia by Prime Strategy, we have high hopes for the active expansion of KUSANAGI for AWS